2008 年 6 月 30 日,伊朗人 Ali Ashtari(中)因参与为以色列情报机构从事间谍活动而被伊朗法院判处死刑。笔记本电脑也是间谍案的证据之一。

在 1970 年代初期,树桩虫以太阳能为动力,不断窃听莫斯科附近的森林地区。它拦截了该地区前苏联空军基地的通信,并将信号发送到卫星,该卫星将信息转发到美国的情报分析中心。

华盛顿特区的国际间谍博物馆

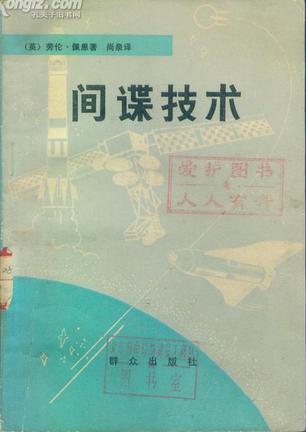

最近发现的俄罗斯间谍所使用的手段,大多是间谍的基本功。至少隐形墨水、短波无线电、脉冲发射、数字传输和解码技术经受住了时代和反间谍活动的考验。它已被拒绝,甚至 CIA 仍在继续使用它。

由挪威 Prox Dynamics 的工程师开发的世界上最小的间谍直升机。这架名为“黑黄蜂”的直升机大约有一个普通的烟盒大小,携带一个微型数码相机,由电动机驱动,平均时速为32公里。多项测试表明,它在微风的环境中运行良好。

这是一只鸽子和一颗“间谍卫星”。在航拍时代之前,鸽子承担了航拍的重任。将自动摄像头安装在鸽子上以飞越敌方领空,使它们能够提供重要信息而不会迷路。除了拍摄之外,在无线电通信仍然存在缺陷的时代,鸽子偶尔可以传递信息。

以色列前外交部长齐皮·利夫尼 (Tzipi Livni) 在年轻时是一名秘密政府特工,当时就连她最亲近的家人都不知道她是间谍。

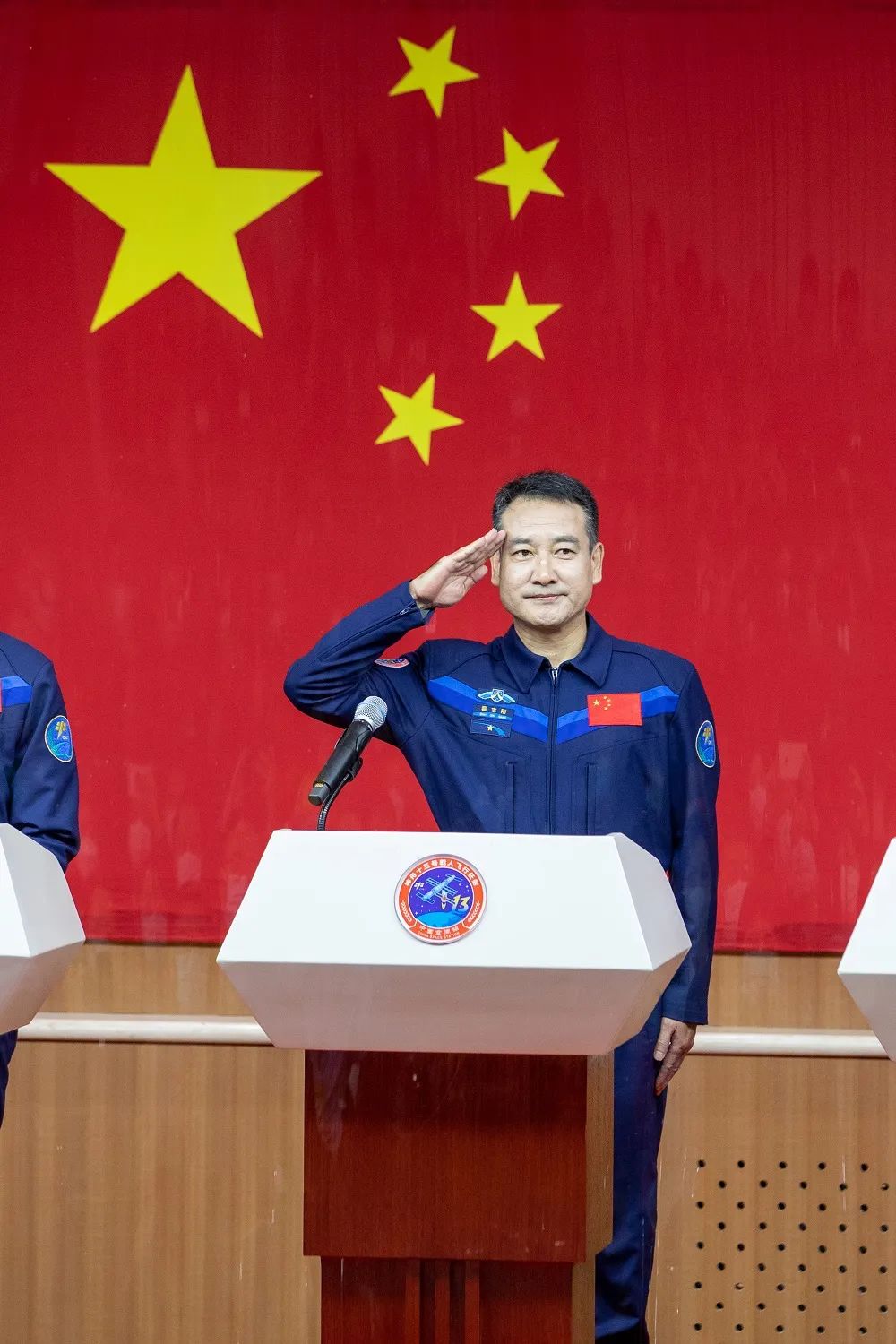

007系列中,詹姆斯·邦德总是在外出执行任务之前来到“Q博士”的实验室,并带来了无所不知的发明家量身定制的“爆破手表”等各种新奇武器。然而,对于最近被联邦调查局逮捕并被遣返回国的俄罗斯间谍嫌疑人来说,生活并不像邦德那样富有传奇色彩:据说他们非常依赖目前市场上的消费电子产品。事实上,不仅俄罗斯间谍,包括美国和其他国家的间谍都使用类似的工具,你会发现他们同时使用传统工具和高科技。

杨娇供稿

短波收音机很容易暴露身份

塔尔萨大学计算机科学教授、FBI 顾问 Suget Chenoy 说:“过去,他们可能配备了像克格勃这样的先进特殊武器。今天,他们只使用普通计算机,是普通的笔记本电脑。现在技术如此先进,他们不必为他们制造武器。”

据 FBI 称,在 11 名俄罗斯间谍嫌疑人的家中发现了 11 名俄罗斯间谍嫌疑人的家,包括笔记本电脑、闪存和至少一部预付费手机。 FBI 声称,俄罗斯间谍还使用了许多传统的间谍技术,例如短波无线电、隐形墨水和一种称为“一次性便笺簿”的老式手工编码技术。

短波收音机曾经是一种常见的家居用品,如果 FBI 怀疑某人是间谍,它可以进一步揭示某人的身份。笔记本电脑、手机或闪存没有这个问题。然而,这并不意味着间谍可以高枕无忧。

例如,俄罗斯间谍嫌疑人在多年被联邦调查局特工跟踪后,使用上述工具揭露这些“痣”的真实身份,这是俄罗斯间谍嫌疑人的习惯。 “Spy-Fi”的使用就是一个典型的例子。联邦调查局表示,俄罗斯间谍安娜·查普曼每周三都会去曼哈顿的一家咖啡馆,打开她的笔记本电脑出现在浏览信息。不久后,一辆面包车经过咖啡馆,FBI调查得知,面包车的司机是一名俄罗斯官员。单凭肉眼来看,他们之间似乎没有任何交流。

FBI 表示,他们发现查普曼的电脑通过标准的内置 Wi-Fi 芯片与货车中的笔记本电脑建立了无线连接。两台电脑一关机,就可以互相传递加密文件。 FBI 使用商业 Wi-Fi 分析软件而不是“Q 博士”实验室中的神秘武器破解了障碍。 “从技术上讲,Wi-Fi 连接相当业余,而且很容易被发现,”Wi-Fi Network News 博客的编辑 Glenn Fleishman 说。

使用预付费手机地图安全

Fleishman 指出,市场上至少还有一种其他技术可用于短距离通信,称为“超宽带无线电”,它可能会传输 FBI 可能无法接收到的信号。然而,Keith Melton 认为使用 Wi-Fi 是“非常聪明的举动”,因为没有数据通过 Internet 传输。这种无线连接使调查人员无法追踪活动——如果 FBI 不够聪明,无法在正确的时间安装 Wi-Fi 分析软件,俄罗斯间谍可以采取这种策略。

Melton 与前 CIA 技术服务主管合着了《Spycraft》一书。梅尔顿指出,这项技术让人想起今天黑莓技术的前身,该技术由中央情报局在 1970 年代开发,允许潜伏在苏联的美国特工在不知不觉中将信息传递给从预定位置经过的人。接收设备。一个缺点是,一旦被当场使用该设备,您最终可能会被判死刑。

联邦调查局表示,查普曼最近匿名购买了一部手机,这是日常工具用于秘密通信的另一个典型例子。据悉,这可能是一部“预付费”电话,即未与移动运营商签订通话合同。卖方通常不核实买方的身份,因为买方没有长期义务。也就是说,执法部门不知道嫌疑人使用了哪些号码,因此窃听非常困难。

预付费手机在使用一两次后就可以丢弃,因此它们成为犯罪分子和恐怖分子最常用的工具也就不足为奇了。例如,企图轰炸纽约时代广场的嫌疑人费萨尔·哈扎德(Faisal Hazard)使用的是预付费手机。美国参议院的一项法案要求用户在购买预付费电话时出示身份证件。

老式的联合方法还是常用的

联邦调查局的指控材料没有提到他们窃听查普曼的预付费手机。她在与伪装成俄罗斯外交官的卧底联邦调查局特工会面后购买了这款手机。卧底特工让查普森第二天与另一名间谍会面,但她没有在约定的时间出现。联邦调查局估计查普曼很可能对俄罗斯外交官有所怀疑,并使用预付费手机联系了同伙,同伙警告她不要联系他。

不过,FBI 表示最大间谍武器公司,查普曼的神秘行为暴露了她的身份。她在布鲁克林的一家商店买了一部预付费电话,并立即扔掉了装有充电器和客户协议的包裹。 FBI后来找到了这个数据包,发现她在客户协议上的名字是“Irene Kutsoff”,地址是“99 Fake Street”。

联邦调查局在指控材料中说,2009 年,另一名被指控的俄罗斯间谍理查德·墨菲在纽约州怀特普莱恩斯火车站从一名俄罗斯官员那里拿走了一个包。 ,包里有现金和记忆卡。该案涉及许多传统的间谍手段,如信息交换中常用的“刷过”方式,即利用传递的瞬间来交换信息。

联邦调查局表示,它通过监视设备捕获了这次情报交换的镜头。通过窃听,他们很快得出结论,包里有存储卡。在过去的 100 年里,间谍一直在绞尽脑汁,以尽量减少他们传递的情报文件的大小。最常见的方法是使用特殊设备进行摄影。此外,相机、手机和 USB 的闪存可以将数千页文档保存在可以隐藏的狭小空间中。

传统检测方法效果显着

奇怪的是,俄罗斯间谍还使用最古老的方法之一来隐藏文本 - 隐形墨水。梅尔顿说,在情报界,隐形墨水的流行在第一次世界大战期间达到顶峰,现在它主要用作玩具,但这并不意味着这项技术已经过时。 “隐形墨水的伟大之处在于没有人注意到它,”梅尔顿说。 “它太老了,被遗忘了。”

事实上,联邦调查局在指控中没有提到它是否发现了用隐形墨水写的情报,只是无意中听到了嫌疑人胡安拉扎罗和他的妻子维姬佩拉斯之间的对话。 ,在这次谈话中,拉扎罗告诉佩拉兹,他会写下“隐形”情报,告诉她在南美之行期间把它交给联系人。隐形墨水的升级版是数字隐写术。信息可以隐藏在图像、歌曲等文件中,然后上传到互联网上的公共站点。最聪明的人不知道在哪里可以找到这些照片以及它们是如何加密的。

在俄罗斯间谍的三个住所中,FBI 特工发现了疑似用于隐写术的光盘。特工们还表示,他们在 2005 年对理查德和辛西娅·墨菲的家进行搜查时,在新泽西州霍博肯发现了一张纸,后者后来搬到了附近的蒙特克莱尔。找到密码。 FBI 表示,通过该代码,特工破译了墨菲和莫斯科之间传递的一百多条情报。

虽然 FBI 使用监控摄像头和 Wi-Fi 嗅探器等高科技工具进行调查,但跟踪和房屋搜查等传统方法的成本最高,但它们很危险,而且投资巨大。你可以使用以上所有技术来隐藏你的行踪,但是,如果间谍不小心将密码留在桌子上,在这种情况下,高科技的方法肯定会被传统的检测方法打败。

相关新闻

使用短波发射器和电子邮件向古巴传达信息

“间谍夫妇”入狱

周一,华盛顿一家法院判处一名退休的国务院官员终身监禁,判处其妻子 81 个月监禁。这对夫妇现年七十多岁,去年因涉嫌向古巴提供近 30 年的情报而在华盛顿被捕。

Walter Kendall Miles,73 岁,2007 年从国务院退休。他的妻子 Gwendolyn Myers,72 岁,曾在华盛顿一家银行担任分析师。两人都是美国人,不是古巴人或古巴人。在法庭上,这对夫妇承认了他们向古巴提供情报的指控。

法庭给了迈尔斯 10 分钟的发言时间。 “因为我们的信念……我们相信古巴革命者的理想和梦想。我们的最高目标是帮助古巴人民捍卫革命的成果。我们与古巴革命者有着相同的想法和梦想,”迈尔斯说。

检方和法院公布的信息是,迈尔斯夫妇于1979年在美国南达科他州的家中会见了一名古巴官员,并同意向古巴提供当年的美国机密文件。起诉书称,迈尔斯在国务院的最后一年接触了 200 多份与古巴有关的情报报告。这对夫妇首先使用短波发射器将信息传递给古巴情报机构,近年来他们在网吧使用假用户名发送电子邮件。

法院16日发布了经核实的声明:迈尔斯的曾祖父亚历山大·格雷厄姆·贝尔是电话的发明者。

一名参与此案的检察官打趣说,迈尔斯“放弃了为古巴人工作近 30 年的巨额财富和特权。”

升级的数字隐写术

美国司法部起诉书称,间谍组织通过将带有加密情报的图像上传到公共网站来相互交流,这是传统间谍隐写术的升级版。数字隐写术可以隐藏照片中的文本或将其转换为声音文件。与使用密码来防止窃听的密码学不同,隐写术设法生成隐蔽的消息传递路径,使第三方无法意识到秘密连接器正在通信。

自古以来就使用隐写术,当时信使将秘密信息刺入他们的头皮并在信息泄露之前剃掉他们的头发。自 1980 年代以来,计算机技术使隐写术变得更加容易。从 IP 语音 (VoIP) 到数字文件系统,间谍现在可以以更复杂的方式隐藏更多信息。有数百种计算机程序可以读取数字信息,或将信息编码成数字文件。

美国司法部在网上发现了 100 多条隐藏在图片中的与该间谍组织有关的信息。带有隐藏信息的图片上传到网上后,收件人会下载,用软件解码,翻译成文字。将照片上传到网站可以降低信息接收者和发送者的身份泄露的可能性:可能有很多人使用隐写照片访问网站,但只有他们的间谍同伴知道这些图像隐藏了重要信息。此外,网站上的图片太多,调查人员很难确定哪些图片包含秘密信息。

南卡罗来纳州 WetStone Technologies 的科学家 Curt Hosmer 说,数字隐写术的使用正在迅速增加。 “(现在)其中一些暴露出来,并不意味着它不会继续,”他解释说。用于读取和嵌入秘密消息的软件可在线获得。根据隐写术专家和美国佛蒙特州一家公司的私人顾问 Gary Kessler 在 stegoarchive 的说法。 com 等网站上有数百种不同类型的程序可供使用。

那么,除了间谍,还有谁会使用这种加密方式?一个担忧是公司员工可能会使用数字隐写术泄露公司机密。霍斯默指出,世界各大企业集团都在关注这个问题:许多私营和国有企业的调查人员都参加了他关于如何发现隐写术的特殊培训课程。此外,色情发布者还可能使用数字隐写术在其计算机上隐藏非法图像。

如今,有许多不同类型的程序可以识别被操纵的图像。一些调查人员浏览网站寻找包含秘密信息的图像。还有一些人采取更有针对性的方法:通过搜索嫌疑人的计算机,查找这些人如何处理文件以及他们更改了哪些类型的文件,然后使用这些信息搜索他们传递的网站。

如果调查人员看到了“原始”图像,则更容易破解隐写术,因此使用原始图像隐藏情报比使用可以在互联网上找到的图像更难被发现。具有许多不同颜色且相同阴影中斑点较少的图片更好,因为颜色变化使编码信息更难被发现。隐藏数据的媒介的大小也必须与它所暗示的材料的大小成正比。

Horsmer 说,只要存在间谍活动和犯罪活动最大间谍武器公司,就会有秘密通信和使隐写术变得更加复杂的技术。