屠官官司潮开始看辱骂,抛海威慑江湖

课程目标

1

《第35次互联网发展统计报告》数据显示,截至2014年12月,我国网民人数已达()人以上。 C

2

第35次互联网发展统计报告数据显示,2014年,近50%的网民遭遇网络安全威胁。 ()正确

3

如今,虽然互联网在一些国家已经普及,但网络还是比较安全的,网络造成的信息安全还没有成为一个全球性和全国性的问题。 () 错误

课程内容

1

互联网上的人肉搜索和隐私侵犯属于()问题。 C

2

()是信息存在的前提关于震网病毒破坏伊朗错误的是,是信息安全的基础。 D

3

下列关于计算机网络系统的说法正确的是( )。 D

课程要求

1

在移动互联网时代,我们应该做()。 D

2

黑客行为是一种犯罪行为,因此我们不能冒险触犯法律。 ()正确

斯诺登事件

1

美国国家安全局和联邦调查局主要依靠“棱镜”项目进入互联网服务提供商()收集和分析信息。 C

2

谷歌、苹果、雅虎、微软等公司都参与了“棱镜计划”。 ()正确

3

棱镜计划是自 2007 年以来由国家安全局运营的绝密电子监控计划。()正确

网络空间威胁

1

下列关于网络政治动员的说法不正确的是()D

2

在全球网络监控中,美国控制()。 D

3

网络恐怖主义是利用电子媒体对他人进行辱骂、嘲笑、侮辱等各种人身攻击。 () 错误

四大威胁总结

1

在网络空间中,伪造威胁是指未经授权的一方将伪造的主题插入系统以破坏系统()。乙

2

在网络空间的安全威胁中,最常见的是()。一个

3

在信息流动过程中,使用中的信息系统被损坏或无法使用。这种网络空间安全威胁被称为()。一个

4

在网络空间中,拦截威胁的“未经授权方”指的是程序,而不是个人或计算机。 () 错误

你的电脑安全吗?

1

导致计算机系统不安全的因素包括()。 D

2

以下哪项不是 BYOD 设备?()C

3

0day漏洞是指在系统厂商知晓或未发布相关补丁之前已知或披露的漏洞信息。 ()正确

4

埃博拉病毒是一种计算机系统病毒。 () 错误

安全事件是如何发生的

1

计算机软件可以归为()。 D

2

信息系统中的漏洞不包括()。 C

3

机房内布置的设备数量超过空调的承载能力,可能会导致()。一个

4

人是信息活动的主体。 ()正确

5

TCP/IP 协议是经过深思熟虑的设计,可以同时解决来自网络的安全问题。 () 错误

什么是安全

1

CIA 安全要求模型不包括 ()。 C

2

() 表示确保信息用户和信息服务提供者都是真实的索赔人,防止冒充和重放攻击。 C

3

以下哪些安全措施不属于实现信息可用性的一部分?()D

4

实现不可否认性的措施主要包括数字签名和可信第三方认证技术。 ()正确

5

不需要对印刷设备实施严格的安全技术措施。 () 错误

6

信息安全审计的主要对象是用户、主机和节点。 ()正确

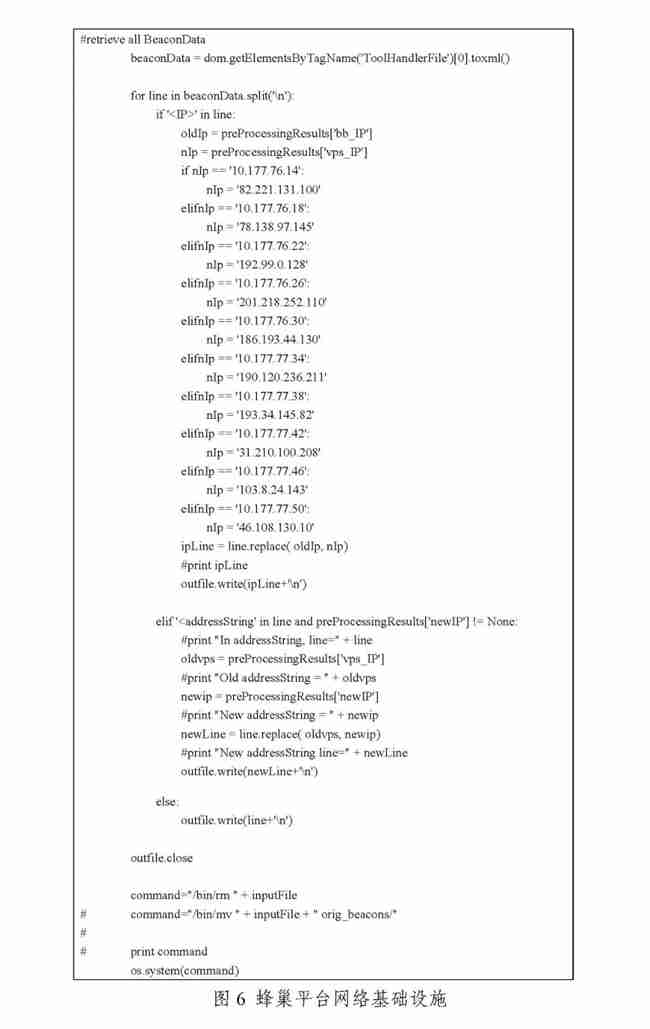

伊朗核设施瘫痪事件

1

伊朗核设施因什么病毒袭击而瘫痪?()C

2

Stuxnet 病毒攻击的目标系统是()。 D

3

谁曝光了美国“棱镜计划”?()A

4

离心机是电脑主机的重要组成部分。 () 错误

5

只能通过物理连接访问局域网。 () 错误

信息安全保护方法的发展

1

信息安全保护手段的第三个发展阶段是()。 C

2

《保密通信的信息论》的作者是信息论的奠基人()。 C

3

信息安全保护手段第二阶段发展的标志性成果包括()。 D

4

网络空间是指由各种电子设备组成的互联网。 () 错误

5

CNCI 是一项涉及美国国家网络空间防御的综合计划。 ()正确

网络空间信息安全防护体系

1

信息安全的底部包括()。 D

2

网络空间信息安全保护的原则是什么?()A

3

PDRR 安全模型的元素不包括 ()。 C

4

美国海军计算机网络防御系统图反映了信息安全保护的总体原则。 () 错误

5

水桶定律指出,一个水桶能装多少水取决于最短的木头。 ()正确

6

没有任何安全系统可以 100% 安全。 ()正确

迪拜哈利法塔的机房

1

在影响计算机设备安全的众多因素中,影响最大的是()。 C

2

计算机硬件设备及其运行环境由计算机网络信息系统()运行。 D

3

电脑设备除了自身缺陷外关于震网病毒破坏伊朗错误的是,还可能受到自然灾害的影响。 ()正确

设备面临哪些安全问题

1

计算机设备面临各种安全问题,这是不正确的()。乙

2

客户在银行输入密码后立即使用数码红外摄像头,读取键盘输入密码的成功率超过()。 C

3

USB 闪存驱动器具有易失性。 ()正确

如何保护您的设备安全

1

机箱电磁锁安装在()中。 D

2

PC的防盗方法简单,安全系数高。 () 错误

移动存储设备的安全威胁分析

1

影响移动存储设备安全性的因素不包括()。 D

2

恶意代码 USBDumper 在 () 上运行。 C

3

号称“地里三尺”的取证软件是()。 D

4

U盘大小可以通过软件自由调整。 ()正确

5

密码注入允许攻击者提取密码并破解它们。 () 错误

移动存储设备的安全保护技术

1

关于U盘安全保护的说法不正确()。 C

2

PC专用的监控系统是()。 D

3

如果攻击者可以物理控制设备,这意味着他可以轻松控制设备。 ()正确

移动存储设备的集成安全保护

1

终端访问安全管理四步曲的最后一步是( )。 C

2

USSE和Flash都是国内终端安全管理系统。 () 错误

色情丑闻

1

现代密码学保护数据安全的方式是()。 D

2

以下数据安全要求的说法不正确()。 C

3

“色情泄露”事件本质上是由不设防的数据引起的。 ()正确

如何保证数据安全

1

Kirckhoff 建议将 () 作为加密安全的依赖因素。 D

2

福尔摩斯破译《福尔摩斯:跳舞的小人》中跳舞反派含义的方法是()。乙

3

将明文信息转化为无法破解或难以破解的密文的技术称为()。 C

4

非对称密码系统、单密钥密码系统和私钥密码系统是一个概念。 () 错误

保护机密

1

两个密钥的 3-DES 密钥长度都是 ()。乙

2

以下哪项不是常用的非对称密码算法?()C

3

WEP 协议使用 CAST 算法。错误

要购买完整答案,请点击下面的红色文字:

点击此处购买完整答案

更多网课答案请点击进入

韩涛拉看双子谭颧徽旅行皮革谭玲马

萌面人APP:可查看各类高校网课答案,一键领取淘宝、天猫、京东、拼多多无门槛优惠券